- В этой статье я расскажу как перехватить пакеты передаваемые в интернет через локальную сеть. Вам будет известно "ip" "Mac" адреса куда ушел пакет, так же хеш сумма пакета и еще много полезного. Я не буду расписывать что и зачем, просто дам вам первые навыки скажем так. Как захватить пакеты и отфильтровать нужные нам пакеты из списка. Скачиваем программу Wireshark с разрядностью для вашей системы. С установкой не что трудного не возникает, поэтому я не буду ее описывать. Единственное не пропустите галочку "WinPcap" его надо установить, с помощью него можно узнать многое от mac адреса и далее. Установили и первый запуск программы:

- Первое окно где вы должны выбрать свой сетевой адаптер, с которого будут захватываться пакеты. 1.) Под цифрой выбираем адаптер и чуть выше, под цифрой 2.) нажимаем "Start"

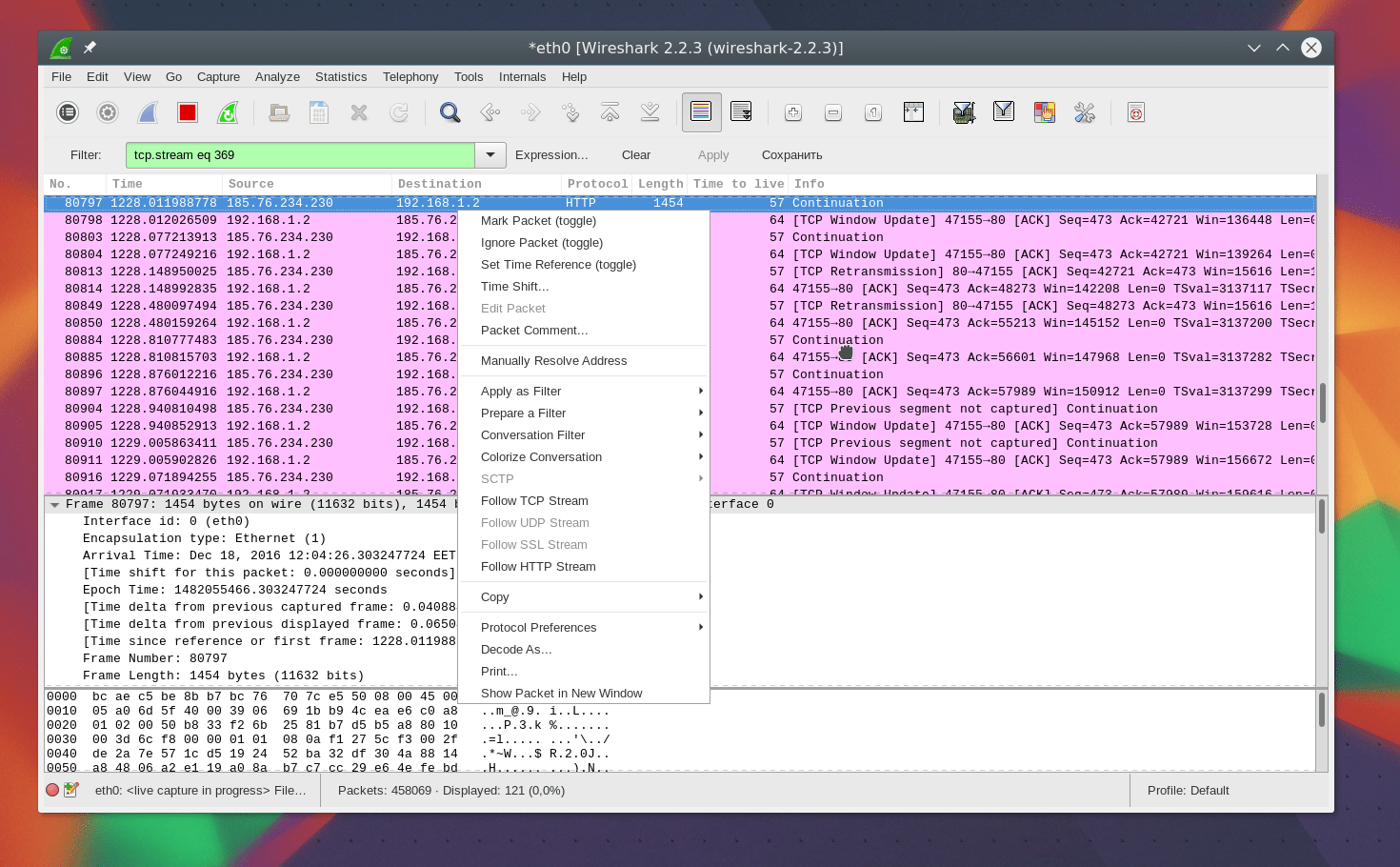

- Все пакеты которые проходят через выбранный адаптер, будут перехватываться и показаны. Вы можете настроить фильтр, который будет показывать нужные вам пакеты с нужным вам "IP" или "Mac". Выделяете нужный пакет, и нажимаете правой кнопкой мышки, в контекстном меню выбираете "Apply as filter" и далее в следующем контекстном меню "Selected". Пример картинка ниже. Окно с захваченными пакетами и синим выделенный пакет по которому будет работать фильтр.

- После того как вы настроили фильтр. Вам будут показаны исключительно те пакеты которые вас интересуют. Выделив нужный пакет, ниже вам будет доступна вся информация. Куда, кто и зачем скажем так, кратко.

- Я сделал описание, верхней панели, ниже. Картинка под описанием.

- 1.) Можете выбрать другой адаптер.

- 2.)Так сказать, все в одном. Можно поменять адаптер, настроить фильтр, сохранить в файл, сохранить уже в имеющийся файл(добавить), открыть файл.

- 3.)Запуск захвата пакетов.

- 4.)Остановить захват пакетов.

- 5.)Перезапустить захват.

- 6.)Открыть файл с уже имеющимися пакетами.

- 7.)Сохранить захваченные пакеты в файл.

- 8.)Закрыть окно захвата пакетов, предложение сохранить или выйти без сохранения.

- 9.)Перезагрузить открытый файл с пакетами.

- 10.)Найти нужный пакет.

- 11.)Назад к захваченному пакету, переход в окне с пакетами.

- 12.)Тоже самое что и 10.) вариант только вперед. Как в браузере, вперед страница, наза.

- 13.)Перейти к указанному пакету по порядковому номеру пакета.

- 14.)Перейти в самый верх в поле с пакетами, к самому первому.

- 15.)Перейти к самому последнему пакету, в самый низ.

- 16.)Выделять пакеты цветом, как заданно в настройках для каждого пакета.

- 17.)Продвигать строчки с пакетами по мере заполнения. По мере появления новых пакетов, показывать новые пакеты.

- 18.)Увеличить строчки с пакетами.

- 19.)Уменьшить строчки, "Zoom".

- 20.)Сделать увеличение строчек 100%.

- 21.)Если вы раздвигали колонки строчек, делая их шире или уже. Этот параметр вернет все по умолчанию.

- 22.)Работа с фильтрами, можете выбрать уже предлагающийся фильтр или написать свой. Добавить свой.

- 23.)Практически тоже самое что и 21.) параграф.

- 24.)Здесь вы можете выбрать цвет для каждого пакета отдельно, в строчках вам будет легче найти нужный.

- 25.)Настройка самой программы.

- 26.)Справка по программе.

- Как видите программа не сложная. В не которых странах она запрещена, пользуйтесь пока не запретили у нас в России. Если хорошо подумать, пользы от этой программы можно подчеркнуть много.

До того как мы начнем учиться взламывать другие сети то нужно уметь контролировать свою сеть и понимать что это сетевой трафик и как его фильтровать. Wireshark идеально подходит для этого поскольку мощнее его пока что ничто не придумали, и как вы уже догадываетесь речь пойдет именно о нем. Wireshark является идеальном оружием для анализа и захвата сетевых пакетов в реальном времени. Но главное то что он показывает их в очень удобном формате для чтения.

Wireshark оснащен множеством фильтров, цветовым кодированием и также множество других функции, которые позволяют погрузиться в сетевой трафик и проверять индивидуальные пакеты.

Включите воображение!

Даю пример:

допустим вы подключились к чужой сети и вам нужно узнать чем они пользуются что и как проходит через сеть? Wireshark идеальное решение. Изучив пакеты вы с легкостью узнаете все нужные данные. Но это был всего лишь пример каждый волен его использовать по своей нужде!

Applications >>Internet >>Wireshark

Как вы видите у него приятное меню и вроде все понятно. Но на самом деле это очень сложный атрибут. Для начала пройдемся по базовым функциям.

Выбираем подключенную сеть и нажимаем старт. Как вы видите началось захватывание пакетов и отображение всего трафика из вашей сети.

Для того чтобы остановить захват трафика нажимаем на кнопку «Stop the running live capture «

Как вы уже заметили цвета трафика разные и это весьма интересно что они обозначают. Wireshark использует разные цвета чтобы помочь нам узнать разные виды трафика.

Мы можем вписать нужный нам трафик для фильтровки в разделе «Filter : » и Wireshark сам будет давать нам подсказки или можем выбрать нажав на «Expression «

Мы также можем создать свой собственный фильтр нажав на Analyze >>Display filters

Если вы увидели нужный пакет вы можете посмотреть его содержимое.

А также можно посмотреть все содержимое пакета, а также все данные о нем.

Как вы уже поняли это очень сильная штука для просмотра трафика. Его очень широко используют многие профессионалы для решения проблем в сети и разработке сетей.

Это всего лишь начало, следите за обновлениями статей так как мы полностью объясним и разберем по кускам этот атрибут.

Иногда при использовании интернета возникают ситуации, при которых происходит утечка трафика или непредвиденный расход системных ресурсов. Чтобы быстро провести анализ и обнаружить источник проблемы, используют специальные сетевые инструменты. Об одном из них, WireShark, пойдёт речь в статье.

Общая информация

Перед тем, как пользоваться WireShark, нужно ознакомиться с областью её применения, функционалом и возможностями. Вкратце: программа позволяет перехватывать пакеты в режиме реального времени в проводных и беспроводных сетевых подключениях. Применяется в протоколах Ethernet, IEEE 802.11, PPP и аналогичных. Можно использовать и перехват трафика звонков VoIP.

Программа распространяется под лицензией GNU GPL, что означает - бесплатно и с открытым исходным кодом. Можно запустить её на многих дистрибутивах Linux, MacOS, и есть также версия для операционной системы Windows.

Как пользоваться WireShark?

Во-первых, сначала стоит установить её в систему. Так как одним из наиболее часто используемых Linux дистрибутивов является Ubuntu, то и все примеры будут показаны именно в нем.

Для установки достаточно набрать в консоли команду:

sudo apt-get install wireshark

После этого программа появится в главном меню. Можно запустить её оттуда. Но лучше делать это из терминала, так как ей нужны права суперпользователя. Это можно сделать так:

Внешний вид

Программа имеет удобный графический интерфейс. Перед пользователем предстанет дружелюбное окно, разбитое на 3 части. Непосредственно с захватом связано первое, второе относится к открытию файлов и сэмплов, а третье — помощь и поддержка.

Блок Capture содержит список доступных для захвата сетевых интерфейсов. При выборе, например, eth0 и нажатии кнопки Start запустится процесс перехвата.

Окно с перехватываемыми данными также разделено логически на несколько частей. Сверху находится панель управления с различными элементами. Следом за ним идёт список пакетов. Он представлен в виде таблицы. Здесь можно увидеть порядковый номер пакета, время его перехвата, адрес отправления и получения. Также можно изъять данные об используемых протоколах, длине и других полезных сведений.

Ниже списка расположено окно с содержимым технических данных выбранного пакета. А ещё ниже имеется отображение в шестнадцатеричном виде.

Каждое представление можно развернуть в большом окне для более удобного чтения данных.

Применение фильтров

В процессе работы программы перед пользователем всегда будут пробегать десятки, а то и сотни пакетов. Отсеивать их вручную довольно трудно и долго. Поэтому официальная инструкция WireShark рекомендует использовать фильтры.

Для них есть специальное поле в окне программы — Filter. Чтобы сконфигурировать фильтр более точно, имеется кнопка Expression.

Но для большинства случаев хватит и стандартного набора фильтров:

- ip.dst — ip адрес назначения пакета;

- ip.src — адрес отправителя;

- ip.addr — просто любой ip;

- ip.proto — протокол.

Использование фильтров в WireShark — инструкция

Чтобы попробовать, как работает программа с фильтрами, нужно в ввести определённую команду. Например, такой набор — ip.dst == 172.217.23.131 - покажет все летящие пакеты на сайт "Гугл". Чтобы просмотреть весь трафик — и входящий и исходящий, - можно объединить две формулы — ip.dst == 172.217.23.131 || ip.src == 172.217.23.131. Таким образом, получилось использовать в одной строке сразу два условия.

Можно использовать и другие условия, например ip.ttl < 10. Данная команда выведет все пакеты с длительностью жизни меньше 10. Чтобы выбрать данные по их размеру, можно применить такой подход — http.content_length > 5000.

Дополнительные возможности

Для удобства в WireShark есть способ быстро выбрать в качестве анализируемого поля параметры пакета. Например, в поле с техническими данными можно щёлкнуть правой кнопкой на нужном объекте и выбрать Apply as Column. Что означает его перевод в область поля в качестве колонки.

Аналогично можно выбрать любой параметр и как фильтр. Для этого в контекстном меню есть пункт Apply as Filter.

Отдельный сеанс

Можно пользоваться WireShark как монитором между двумя узлами сети, например, пользователем и сервером. Для этого нужно выбрать интересующий пакет, вызвать контекстное меню и нажать Follow TCP Stream. В новом окне отобразится весь лог обмена между двумя узлами.

Диагностика

WireShark обладает отдельным инструментом для анализа проблем сети. Он называется Expert Tools. Найти его можно в левом нижнем углу, в виде круглой иконки. По нажатию на ней откроется новое окно с несколькими вкладками — Errors, Warnings и другие. С их помощью можно проанализировать, в каких узлах происходят сбои, не доходят пакеты, и обнаружить прочие проблемы с сетью.

Голосовой трафик

Как уже было сказано, WireShark умеет перехватывать и голосовой трафик. Для этого отведено целое меню Telephony. Это можно использовать для нахождения проблем в VoIP и их оперативного устранения.

Пункт VoIP Calls в меню Telephony позволит просмотреть совершенные звонки и прослушать их.

Экспорт объектов

Это, наверное, самый интересный функционал программы. Он позволяет пользоваться WireShark как перехватчиком файлов, которые передавались по сети. Для этого нужно остановить процесс перехвата и выполнить экспорт HTTP объектов в меню File. В открывшемся окне будет представлен список всех переданных за сессию файлов, которые можно сохранить в удобное место.

В заключение

К сожалению, актуальную версию WireShark на русском языке в сети найти будет трудно. Наиболее доступная и часто используемая есть на английском.

Также обстоят дела и с подробной инструкцией по WireShark на русском. Официальная от разработчика представлена на английском. В сети есть много небольших и кратких руководств по WireShark для начинающих.

Однако тем, кто давно работает в IT сфере, разобраться с программой не представит особых сложностей. А большие возможности и богатый функционал скрасит все трудности при изучении.

Стоит отметить, что в некоторых странах использование сниффера, каковым и является WireShark, может быть противозаконным.

Программное обеспечение Wireshark представляет собой довольно известный и продвинутый инструмент для отслеживания сетевого трафика.

Программа одинаково корректно работает в среде многих операционных систем, включая Windows, UNIX, Linux, Mac OS, Free BSD, Solaris, Open BSD, Net BSD и т. д. Сами по себе приложения такого типа иногда называют снифферами.

Данная программа позволяет достаточно легко отследить трафик с использованием множества сетевых протоколов типа DNS, FDDI, FTP, HTTP, ICQ, IPV6, IPX, IRC, MAPI, MOUNT, NETBIOS, NFS, NNTP, POP, PPP, TCP, TELNET, X25 и т. п.

Для того, чтобы использовать программу наиболее полно, особыми знаниями, как думаю многие пользователи, обладать совершенно не нужно. Но обо всем по порядку.

Начнем с того, что большинство локальных сетей домашнего или офисного типа построены на использовании устройств, называемых хабами или концентраторов.

В то же время, некоторые сети подразумевают использование свитчей или маршрутизаторов. Данное программное обеспечение предназначено именно для первого случая, поскольку во втором случае эффективности вы просто не добьетесь.

Как пользоваться Wireshark

Итак, для запуска программы потребуются права доступа типа ROOT, ибо только с такими правами можно получить полный доступ ко всем сетевым интерфейсам. Сам старт программы можно произвести как в обычном режиме, так и из командной строки.

После этого можно запускать основное приложение.

После старта программы появится окно, в котором необходимо ввести логин и пароль с подтверждением доступа.

Сам процесс работы с программой довольно прост

Для запуска перехвата сетевых пакетов нужно просто зайти в главное меню, а именно Menu/Capture Options, а затем в поле Interface выбрать необходимый интерфейс и нажать кнопку Start.

Вот собственно и все.

Естественно, можно воспользоваться и дополнительными настройками, представленными в этом окне.

К примеру, можно воспользоваться опциями задержки, лимитированием пакетов, имеющих определенный размер, который не может быть превышен при анализе. Однако, если вы не уверены в необходимости использования тех или иных настроек, лучше оставить все, как есть.

Многим пользователям это подойдет наилучшим образом, поскольку, настройки по умолчания представлены таким образом, чтобы обеспечить наиболее приемлемый режим работы для каждого сетевого интерфейса.

Для окончания процесса отслеживания приема и передачи сетевых пакетов достаточно нажать кнопку Stop, после чего на экране отобразится полная информация о проведенном процессе, причем отображение производится с использованием графического режима, что является довольно удобным.

По большому счету, по окончании всего процесса файл отчета можно сохранить для последующего анализа или обработки.

Уникальность этого программного продукта заключается еще и в том, что он, хоть он и имеет собственный протокол, однако, может отслеживать данные с использованием отличных от основного протоколов. Это касается не только обмена пакетами внутри самой локальной сети, но и применяется для контроля Интернет-трафика. Естественно, имеется довольно гибкая система сортировки полученных данных с поиском необходимого элемента. Достаточно, просто воспользоваться этими функциями в результатах отчета.

Собственно, ничего сложного в этом нет. Напоследок заметим, что формирования графического интерфейса используется универсальная библиотека GTK+, что и позволяет быстро и удобно обрабатывать входные данные множества форматов.

Wireshark - это мощный сетевой анализатор, который может использоваться для анализа трафика, проходящего через сетевой интерфейс вашего компьютера. Он может понадобиться для обнаружения и решения проблем с сетью, отладки ваших веб-приложений, сетевых программ или сайтов. Wireshark позволяет полностью просматривать содержимое пакета на всех уровнях: так вы сможете лучше понять как работает сеть на низком уровне.

Все пакеты перехватываются в реальном времени и предоставляются в удобном для чтения формате. Программа поддерживает очень мощную систему фильтрации, подсветку цветом, и другие особенности, которые помогут найти нужные пакеты. В этой инструкции мы рассмотрим, как пользоваться Wireshark для анализа трафика. Недавно разработчики перешли к работе над второй веткой программы Wireshark 2.0, в неё было внесено множество изменений и улучшений, особенно для интерфейса. Именно её мы будем использовать в этой статье.

Перед тем, как переходить к рассмотрению способов анализа трафика, нужно рассмотреть, какие возможности поддерживает программа более подробно, с какими протоколами она может работать и что делать. Вот основные возможности программы:

- Захват пакетов в реальном времени из проводного или любого другого типа сетевых интерфейсов, а также чтение из файла;

- Поддерживаются такие интерфейсы захвата: Ethernet, IEEE 802.11, PPP и локальные виртуальные интерфейсы;

- Пакеты можно отсеивать по множеству параметров с помощью фильтров;

- Все известные протоколы подсвечиваются в списке разными цветами, например TCP, HTTP, FTP, DNS, ICMP и так далее;

- Поддержка захвата трафика VoIP-звонков;

- Поддерживается расшифровка HTTPS-трафика при наличии сертификата;

- Расшифровка WEP-, WPA-трафика беспроводных сетей при наличии ключа и handshake;

- Отображение статистики нагрузки на сеть;

- Просмотр содержимого пакетов для всех сетевых уровней;

- Отображение времени отправки и получения пакетов.

Программа имеет множество других функций, но это были те основные, которые могут вас заинтересовать.

Как пользоваться Wireshark

Я предполагаю, что программа у вас уже установлена, но если нет, то вы можете ее установить из официальных репозиториев. Для этого наберите команду в Ubuntu:

sudo apt install wireshark

После установки вы сможете найти программу в главном меню дистрибутива. Запускать Wireshark нужно с правами суперпользователя, потому что иначе она не сможет анализировать сетевые пакеты. Это можно сделать из главного меню или через терминал с помощью команды для KDE:

А для Gnome / Unity:

Главное окно программы разделено на три части: первая колонка содержит список доступных для анализа сетевых интерфейсов, вторая - опции для открытия файлов, а третья - помощь.

Анализ сетевого трафика

Для начала анализа выберите сетевой интерфейс, например eth0, и нажмите кнопку Start.

После этого откроется следующее окно, уже с потоком пакетов, которые проходят через интерфейс. Это окно тоже разделено на несколько частей:

- Верхняя часть - это меню и панели с различными кнопками;

- Список пакетов - дальше отображается поток сетевых пакетов, которые вы будете анализировать;

- Содержимое пакета - чуть ниже расположено содержимое выбранного пакета, оно разбито по категориям в зависимости от транспортного уровня;

- Реальное представление - в самом низу отображается содержимое пакета в реальном виде, а также в виде HEX.

Вы можете кликнуть по любому пакету, чтобы проанализировать его содержимое:

Здесь мы видим пакет запроса к DNS, чтобы получить IP-адрес сайта, в самом запросе отправляется домен, а в пакете ответа мы получаем наш вопрос, а также ответ.

Для более удобного просмотра можно открыть пакет в новом окне, выполнив двойной клик по записи:

Фильтры Wireshark

Перебирать пакеты вручную, чтобы найти нужные, очень неудобно, особенно при активном потоке. Поэтому для такой задачи лучше использовать фильтры. Для ввода фильтров под меню есть специальная строка. Вы можете нажать Expression , чтобы открыть конструктор фильтров, но там их очень много, поэтому мы рассмотрим самые основные:

- ip.dst - целевой IP-адрес;

- ip.src - IP-адрес отправителя;

- ip.addr - IP отправителя или получателя;

- ip.proto - протокол;

- tcp.dstport - порт назначения;

- tcp.srcport - порт отправителя;

- ip.ttl - фильтр по ttl, определяет сетевое расстояние;

- http.request_uri - запрашиваемый адрес сайта.

Для указания отношения между полем и значением в фильтре можно использовать такие операторы:

- == - равно;

- != - не равно;

- < - меньше;

- > - больше;

- <= - меньше или равно;

- >= - больше или равно;

- matches - регулярное выражение;

- contains - содержит.

Для объединения нескольких выражений можно применять:

- && - оба выражения должны быть верными для пакета;

- || - может быть верным одно из выражений.

Теперь рассмотрим подробнее на примерах несколько фильтров и попытаемся понять все знаки отношений.

Сначала отфильтруем все пакеты, отправленные на 194.67.215.. Наберите строку в поле фильтра и нажмите Apply . Для удобства фильтры Wireshark можно сохранять с помощью кнопки Save :

ip.dst == 194.67.215.125

А чтобы получить не только отправленные пакеты, но и полученные в ответ от этого узла, можно объединить два условия:

ip.dst == 194.67.215.125 || ip.src == 194.67.215.125

Также мы можем отобрать переданные большие файлы:

http.content_length > 5000

Отфильтровав Content-Type, мы можем выбрать все картинки, которые были загружены; выполним анализ трафика Wireshark, пакеты, которого содержат слово image:

http.content_type contains image

Чтобы очистить фильтр, вы можете нажать кнопку Clear . Бывает, вы не всегда знаете всю необходимую для фильтрации информацию, а просто хотите изучить сеть. Вы можете добавить любое поле пакета в качестве колонки и посмотреть его содержимое в общем окне для каждого пакета.

Например, я хочу вывести в виде колонки ttl (время жизни) пакета. Для этого откройте информацию о пакете, найдите это поле в разделе IP. Затем вызовите контекстное меню и выберите опцию Apply As Column :

Таким же образом можно создать фильтр на основе любого нужного поля. Выберите его и вызовите контекстное меню, затем нажмите Apply as filter или Prepare as filter , затем выбираем Selected, чтобы вывести только выбранные значения, или Not selected , чтобы их убрать:

Указанное поле и его значение будет применено или во втором случае подставлено в поле фильтра:

Таким способом вы можете добавить в фильтр поле любого пакета или колонку. Там тоже есть эта опция в контекстном меню. Для фильтрации протоколов вы можете использовать и более простые условия. Например, выполним анализ трафика Wireshark для протоколов HTTP и DNS:

Еще одна интересная возможность программы - использование Wireshark для отслеживания определённого сеанса между компьютером пользователя и сервером. Для этого откройте контекстное меню для пакета и выберите Follow TCP stream .

Затем откроется окно, в котором вы найдете все данные, переданные между сервером и клиентом:

Диагностика проблем Wireshark

Возможно, вам интересно, как пользоваться Wireshark 2.0 для обнаружения проблем в сети. Для этого в левом нижнем углу окна есть круглая кнопка, при нажатии на неё открывается окно Expet Tools . В нём Wireshark собирает все сообщения об ошибках и неполадках в сети:

Окно разделено на такие вкладки, как Errors, Warnings, Notices, Chats. Программа умеет фильтровать и находить множество проблем с сетью, и тут вы можете их очень быстро увидеть. Здесь тоже поддерживаются фильтры Wireshark.

Анализ трафика Wireshark

Вы можете очень просто понять, что именно скачивали пользователи и какие файлы они смотрели, если соединение не было зашифровано. Программа очень хорошо справляется с извлечением контента.

Для этого сначала нужно остановить захват трафика с помощью красного квадрата на панели. Затем откройте меню File -> Export Objects -> HTTP :