Samba - это программное обеспечение для организации обмена файлами и работы с общими ресурсами между компьютерами под управлением Linux/Unix и операционной системой Windows. Samba состоит из клиентской и серверной части. Клиентская часть позволяет получить доступ к сетевым папкам и ресурсам Windows, а серверная, в свою очередь, открывает общий доступ к папке Ubuntu для других машин, в том числе и Windows.

В этой небольшой инструкции будет рассмотрена простейшая настройка Samba Ubuntu 18.04, а также как настроить общий доступ к папке Ubuntu с несколькими уровнями привилегий.

Мы создадим три общие папки с различными уровнями разрешений. Папку с анонимным доступом, с доступом для пользователей, входящих в определенную группу и доступом лишь для определенного пользователя.

Получить доступ к расшаренным папкам в Ubuntu смогут как Linux так и Widnows машины, с помощью любой программы для работающей по протоколу SMB.

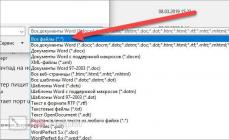

Для того чтобы все работало правильно, все машины должны состоять в одной рабочей группе, указанной на сервере Samba. По умолчанию для Windows, Linux и MacOS рабочая группа называется Workgroup. Чтобы узнать какая рабочая группа используется в вашей Windows откройте командную строку (Win+R, затем cmd) и выполните вот такую команду:

net config workstation

Нужный нам параметр мы видим в строке Домен рабочей станции . Это и есть рабочая группа.

Теперь, если у компьютера с Samba сервером в вашей сети будет постоянный IP адрес желательно ввести его в файле hosts. Для этого запустите командную строку от имени администратора:

И выполните команду:

notepad C:\Windows\System32\drivers\etc\hosts

В открывшимся файле добавьте строчку с IP адресом компьютера, на который будет установлен Samba:

192.168.0.1 srvr1.domain.com srvr1

Теперь можно переходить к вопросу как расшарить папку Ubuntu.

Настройка Samba в Ubuntu 16.04

Начнем, как обычно, с установки. Установка Samba Ubuntu вместе со всеми необходимыми компонентами выполняется командой:

sudo apt-get install -y samba samba-common python-glade2 system-config-samba

Когда все будет установлено, можно переходить к настройке. Сначала создайте резервную копию оригинального файла конфигурации Samba:

sudo mv /etc/samba/smb.conf /etc/samba/smb.conf.bak

После создания резервной копии, создайте свой файл конфигурации, этой командой:

sudo vi /etc/samba/smb.conf

Сначала укажем глобальные настройки файлового сервера. Для этого вставьте в файл такие строки:

workgroup = WORKGROUP

netbios name = Ubuntu Share

dns proxy = no

max log size = 1000

passdb backend = tdbsam

unix password sync = yes

pam password change = yes

map to guest = bad user

usershare allow guests = yes

Рассмотрим подробнее что значат эти строки.

- workgroup - рабочая группа, как уже говорилось должна одинакова на всех машинах

- netbios name - имя компьютера, которое будет отображаться в Windows;

- log file - адрес файла, куда будут складываться сообщения об ошибках и другая информация;

- security - по умолчанию выполнять аутентификацию на уровне пользователя;

- name resolve order - очередность разрешения IP адресов по NetBIOS имени. bcast - означает отправить в локальную сеть широковещательный запрос. Если все компьютеры между которыми планируется взаимодействие находятся в одной сети этот вариант оптимальный;

- passdb backend - способ хранения паролей пользователей;

- unix password sync - синхронизация паролей пользователей samba с локальными паролями Unix;

- map to guest - указывает, когда пользователю будет предоставляться гостевой доступ. Доступно три значения - never - никогда, bad user - когда такого пользователя не существует, bad password - когда пароль введен неверно,

Когда завершите создание конфигурационного файла, переходим к вопросу как расшарить папку Ubuntu для Windows.

Общий доступ к папке Ubuntu

Сначала давайте создадим общую папку доступную всем. То есть с анонимным доступом, без авторизации samba.

Создайте папку, к которой будем открывать доступ, например:

sudo mkdir -p /samba/allaccess

После того как папка создана, нужно сделать для нее правильные права доступа. Следующие команды разрешают доступ к папке для всех и делают владельцем nobody:

cd /samba

sudo chmod -R 0755 allaccess

sudo chown -R nobody:nogroup allaccess/

Следующим шагом будет описать папку allaccess в файле настройки samba:

path = /samba/allaccess

browsable = yes

writable = yes

guest ok = yes

read only = no

Теперь ваш конфигурационный файл должен выглядеть вот так:

workgroup = WORKGROUP

server string = %h server (Samba, Ubuntu)

netbios name = Ubuntu Share

dns proxy = no

log file = /var/log/samba/log.%m

max log size = 1000

passdb backend = tdbsam

unix password sync = yes

passwd program = /usr/bin/passwd %u

pam password change = yes

map to guest = bad user

usershare allow guests = yes

#==============

path = /samba/allaccess

browsable = yes

writable = yes

guest ok = yes

read only = no

Рассмотрим подробнее опции, которые были здесь использованы:

- path - путь к папке, которую нужно расшарить;

- browsable - будет ли папка отображаться в списке доступных шар;

- writable - будет ли папка доступна для записи;

- read only - папка доступна только для чтения;

- guest ok, public - будет ли разрешен гостевой доступ;

- only guest - если установлено yes, то папка будет доступна только гостям;

- hosts allow - ip адреса, с которых можно получить доступ к этому серверу;

- valid users - по умолчанию могут авторизоваться все пользователи, если в этом параметре передать список пользователей, то авторизоваться смогут только они;

- create mask - маска прав для создаваемых файлов.

Чтобы применить изменения, перезапустите сервер Samba:

sudo systemctl restart samba

Настройка Samba Ubuntu 16.04 для анонимного доступа завершена. Теперь вы можете проверить доступность общей папки allaccess из Windows, для этого нажмите Win+R и выполните:

\\srvr1\allaccess

Вы увидите нашу папку. Если не увидите, проверьте еще раз конфигурацию. Доступ к папке можно получить без авторизации samba. Настойка Samba шары с доступом без авторизации завершена.

Также вы можете подключится к этому серверу из Linux с помощью Nautilus для этого достаточно набрать адрес smb://ip-сервера , в разделе другие места:

Защищенный общий доступ к папке Ubuntu

Чтобы расшарить папку для Windows Ubuntu, к которой будут иметь доступ только пользователи из определенной группы, создадим отдельную папку и опишем ее в файле настройки Samba в Ubuntu.

Сначала создаем папку:

sudo mkdir -p /samba/allaccess/secured

Создаем группу:

sudo addgroup securedgroup

Настраиваем права:

cd /samba/allaccess

$ sudo chown -R richard:securedgroup secured

$ sudo chmod -R 0770 secured/

Последний шаг, добавляем настройки в конфигурационный файл samba:

sudo vi /etc/samba/smb.conf

path = /samba/allaccess/secured

valid users = @securedgroup

guest ok = no

writable = yes

browsable = yes

Перезапустите сервер Samba. Теперь доступ к общей папке в Ubuntu могут получить только пользователи группы securegroup.

Чтобы проверить как это работает добавим пользователя richard в нашу группу:

sudo usermod -a -G securedgroup richard

Чтобы создать терминальный, файловый (FTP) или почтовый сервер на Linux, надо уметь работать в этой операционной системе . Иначе разобраться будет сложно. ОС не нужен мощный компьютер . Потому что она не расходует лишние ресурсы на графическое оформление. Дистрибутивы Линукса можно развернуть даже на старом ПК. Поэтому для создания различных серверов часто используют Linux или Ubuntu Server .

Соответствующий сценарий, который вы можете легко создать самостоятельно, должен содержать следующий код для этой цели. Используйте эту запись, чтобы убедиться, что сценарий выполнен и, в случае успешного входа в систему, реагирует на письмо с уведомлением на требуемый адрес. Предпосылкой является то, что сценарию присваивается право 755, которое достигается с помощью следующей команды.

Отключение неиспользуемых портов

Открытые порты, как правило, не представляют особого риска для безопасности. Если вы смогли внедрить минимальную установку системы и получить доступ к небольшому количеству сторонних приложений , количество других необходимых портов управляемо. Для риска эти открытые интерфейсы будут использоваться только в том случае, если у реагирующих программ есть пробелы в безопасности, и преступники воспользуются этим фактом. С увеличением числа применений этот опасный потенциал растет.

Об этом написано много различной литературы. Некоторые книги о Линуксе насчитывают тысячу страниц. Работать придётся через терминал и все команды вводить вручную. Но всё же вы сможете сделать небольшой Linux-сервер своими руками, который будет включать файловое хранилище, Web-сервисы и почтовый протокол.

Ubuntu Server создана на базе операционной системы Linux . Для её работы не нужен современный процессор, хорошая видеокарта или большой объём оперативной памяти . С Линукс можно развернуть сервер даже на старом ноутбуке. И в нём будут все нужные компоненты: почта, FTP, Web.

Регулярное обновление программного обеспечения

По этой причине полезно защитить ваш сервер от таких атак, заблокировав все неиспользуемые открытые порты . Вы можете использовать этот инструмент для создания фиксированных правил регулирования трафика, включая определение желаемых или нежелательных портов. Без упоминаемых в предыдущем разделе уязвимостей, как правило, нет программного обеспечения. Тем не менее, эксплуатируемое неправильное программирование должно быть сначала обнаружено киберпреступниками, прежде чем они смогут атаковать. Как правило, известные уязвимости снова закрываются посредством опубликованных обновлений за очень короткое время.

Скачать образ диска с Linux можно с сайта Ubuntu.ru. Выбирайте любую версию с Server (не Desktop!). Загрузка будет проходить через Torrent-клиент. Этот образ надо записать на болванку или флешку (с помощью LiveUSB). Также можно воспользоваться виртуальным приводом.

У Ubuntu упрощённый интерфейс. В нём нет никаких графических излишеств. Эта ОС прекрасно подходит, чтобы сделать Linux-сервер своими руками. С ней ресурсы компьютера будут использоваться для нужд домена. Ведь ей для работы нужно совсем немного.

Если вы постоянно обновляетесь с обновлениями операционной системы и установленных программ и своевременно делаете новые обновления, обеспечьте наилучшую защиту своего сервера. Почти все серверные системы также позволяют автоматически загружать и устанавливать важные обновления безопасности в фоновом режиме.

Это то, как вы настраиваете, когда и как регулярно проверяете наличие обновлений, хотите ли вы установить установленные обновления и когда система должна перезагрузиться. Другие сценарии, такие как автоматические обновления , затем будут использоваться для автоматической установки. Убедитесь, что у вас есть обновленный процесс обновления, который позволяет вам обновлять обновления. Это позволяет лучше понять и исправить ошибки, возникающие в результате процесса обновления.

Её установка проходит так:

- Выберите язык и регион, в котором проживаете.

- Придумайте имя администратора. Оно используется для управления сервером.

- Также задайте имя пользователя в поле «Username for your account». Под этим аккаунтом вы будете общаться с техподдержкой Ubuntu.

Хакеры, желающие получить доступ к вашему серверу или работающим на них приложениям, имеют в принципе разные варианты. Одним из самых простых и наиболее часто используемых типов атаки является так называемый метод грубой силы. Злоумышленник пытается получить доступ к паролям с помощью инструмента, который пытается войти в систему по одному. Однако чем более осторожны вы при назначении ваших паролей, тем более маловероятно, что этот метод приведет к успеху. В частности, если вы предлагаете услугу с механизмом подписки, вы должны предположить, что не каждый пользователь является настолько добросовестным и осторожным, насколько это необходимо.

Указываем имя пользователя в Ubuntu

- Введите пароль. Подтвердите его.

- Укажите домен, если он есть. На нём будут находиться все сервисы: файловый (FTP), почтовый, хостинг для сайтов и так далее.

- Подождите, пока установится система.

- После этого она предложит дополнительные компоненты.

Вот список того, что необходимо для сервера Linux и его полноценной работы:

Разумеется, нет необходимости в сложном дорогостоящем программном обеспечении для защиты от таких атак. Поскольку каждая попытка входа в систему регистрируется, отвечает и записывается в файлы журнала, могут помочь простые инструменты анализа. Вы можете индивидуально установить количество попыток блокировки блокировки или как долго она должна быть действительной.

Настройте сервер безопасно: с самого начала установите инструменты мониторинга

Вы также можете сделать еще один шаг и настроить двухфакторную аутентификацию для установления соединения с вашим сервером, чтобы дополнительно защитить вход в систему. Если вы хотите защитить сервер, перечисленные меры против внешних невзгод не имеют большого значения. Однако не менее важно обеспечить, чтобы взаимодействие аппаратного и программного обеспечения функционировало по желанию. Это ни в коем случае не одноразовая вещь, которая завершается после успешного запуска вашей серверной среды, а долгосрочная задача, которую вы никогда не должны упускать из виду.

- Open SSh. Используется для удалённого администрирования . Пригодится, если вы решите управлять сервисом с другого компьютера. Тогда на ПК с Линуксом можно будет отключить монитор и видеоадаптер.

- LAMP. Комплекс утилит Linux, который включает Apache (Web-сервер). MySQL (базы данных) и PHP (язык программирования для CMS). Эти компоненты нужны для создания управляющего интерфейса.

- Samba file server. Позволяет настроить обмен файлами между компьютерами. Если вам нужен FTP-сервер, выберите этот пункт.

- Virtual Machine host. Устанавливайте, если собираетесь пользоваться возможностями виртуализации.

- Print server. Сетевые принтеры.

- DNS server. Система доменных имён. С ней можно распознать IP-адрес по имени компьютера и наоборот.

- Mail server. Почтовый сервер.

- PostgreSQL database. Объектно-реляционные базы данных.

Выберите то, что вам нужно, и подтвердите установку. При первом запуске надо будет ввести логин администратора и пароль. Откроется консоль. Она похожа на командную строку Windows или интерфейс операционной системы MS DOS.

С большим количеством различных системных процессов это, конечно, легче сказать, чем сделать, поэтому вы должны иметь доступ к инструментам помощи с самого начала, которые отслеживают все операции на вашем сервере и предупреждают вас о любых инцидентах.

Доверие хорошее, резервные копии лучше

После запуска приложение с открытым выборочно контролирует процессы, файлы, облака, хосты, программы или скрипты. Это, однако, несколько сложнее, но в основной версии также с открытым исходным кодом и может быть расширено различными плагинами. С рекомендациями по настройке вы значительно повышаете уровень безопасности сервера. Однако даже лучшая конфигурация и не могут обеспечить стопроцентную защиту сервера.

Изначально вам надо будет проверить наличие обновлений. Введите команду «Sudo apt-get update» или «Sudo apt-get upgrade» без кавычек. После апдейта можно заняться настройкой всех компонентов серверов: FTP, почтового, Веб.

Для Ubuntu существует псевдографический интерфейс - Midnight Commander. Это аналог оболочки Norton Commander, которая разработана для системы MS DOS. С таким интерфейсом легче работать - всё нагляднее, чем в консоли.

Ошибки программы, аппаратные сбои или личная небрежность могут привести к потере данных в худшем случае. Для операторов сервера решающую роль играет аспект безопасности. Для тех, кто разрабатывает и реализует всеобъемлющую концепцию защиты, готовятся к чрезвычайным ситуациям . Помимо классических мер, таких как программное обеспечение безопасности, резервное копирование, защита паролем и шифрование, есть также некоторые полезные инструменты и фреймворки, которые могут поддерживать их в борьбе с нарушителями.

Глава 26: Восстановление доступа

Глава 28: Темы резервного копирования данных семинара

Глава 30: Сетевая маршрутизация сети. Первая запись используется для коммутируемых линий. Он работает со следующими данными. Когда мы откроем его, напишем следующую строку. После завершения запустите приложение с той же консоли, набрав.Запуск терминала Linux

В современных Linux вместо консоли используется терминал. Чтобы в него зайти:

- Откройте «Приложения».

- Нажмите «Стандартные».

- Там будет «Терминал».

В него можно вводить команды так же, как в Ubuntu Server.

У нас уже установлен сервер! Давайте напишем его в консоли. С этим мы закончили всю работу, уже мы можем создавать собственные веб-страницы, важно, чтобы у вас был хороший редактор , который бы удобно программировать. Мы можем вызывать сервер для всех компьютеров, подключенных к сети, и предоставлять пользователям разные сервисы. Для этого нам нужно достаточно, чтобы создать компьютер, который может удовлетворить наши потребности. Мы можем установить сервер, который предлагает веб-службы, файлы и печать.

Одно из самых частых применений серверов в целом — файловые хранилища. В подобных хранилищах могут находиться резервные копии пользовательских файлов и баз данных, также хранилища применяются для хранения информации, к которой необходимо обеспечить общий доступ сотрудников компании или определенного подразделения компании. В рамках данного материала — настройка Samba сервера.

Samba является самым популярным программным пакетом, используемым для создания файловых хранилищ, (SMB/CIFS хранилище, позволяющее организовать файловый сервер, к которому будут иметь доступ клиенты использующие машины основанные как на ОС Linux, так и на ОС Windows).

Также применяются NFS («Network File Systems») и iSCSI хранилища, в основе которых лежат блоки данных (партиции, LVM), к которым предоставляется удаленный доступ. iSCSI «экспортирует» не файловую систему, а само устройство, удаленно с ним можно работать как с локальным диском.

В рамках статьи будет рассмотрен пример построения файлового хранилища с использованием Samba.

Настройка Samba сервера на Ubuntu

Samba широко применяется именно из за возможности работы с клиентами, использующими разные ОС. Она может быть интегрирована с Active Directory, что, тем не менее, распространенной практикой не является.

Файловый сервер, который будет настраиваться, предназначен для обслуживания 30-50 клиентов.

Будет последовательно настроено две базовые конфигурации: файловое хранилище, доступ к которому имеют все пользователи организации («файлопомойка «) и хранилище, имеющее определенные разграничения доступа.

Читаем описание пакета и проверяем зависимости:

apt-cache show samba | less

Если в процессе установки возникает ошибка 404 — это означает, что каких-либо файлов, необходимых для корректной установки в репозиториях найдено не было.

Обновляем списки репозиториев (при необходимости заранее добавив нужные и устанавливаем пакет; && означает, что выполняться вторая часть команды будет только в случае если успешно будет выполнена первая).

apt-get update && apt-get install samba

workgroup = remote-tech-support

Значение параметра workgroup приводим в соответствие с рекомендациями, содержащимися в закомментированных строках конфига — указываем свой домен — настройка данного параметра, к слову, вовсе не обязательна.

Пакет будет работать при использовании опций по-умолчанию, однако чтобы обеспечить минимальный уровень безопасности одно значение необходимо скорректировать:

Убираем знак комментария перед параметром

security = user

Настройка базовой конфигурации файлового сервера

Функция Samba сейчас — обеспечивать минимальный функционал — возможность свободного обмена файлами.

Переходим к нижней части конфига и добавляем «шару»:

read only = no

path = /mnt/fileserver

guest ok = no

Принципиальными являются директивы с названием шары, уровнем доступа и путем к каталогу, к которому предоставляется общий доступ.

read only определяет возможность писать в расшаренные файлы

Перезагружаем сервис

/etc/init.d/smbd restart

Создает каталог для файлового сервера

Теперь логический том размеров 10 Гб, называем его vg0

lvcreate -L 10G -n samba vg0

Добавляем в fstab чтобы том монтировался каждый раз при перезагрузке компьютера

/dev/vg0/samba /mnt/fileserver ext4 defaults 0 0

Обновляем информацию о примонтированных устройствах

Проверяем, отображается ли шара в файловой системе

Пароли для доступа к файловому серверу

Пароли пользователей для работы с smbd отличаются от паролей системных пользователей (которые задаются в /etc/passwd).

Пароли для работы с Samba задаются при помощи команды smbpasswd

Создаем тестовые директории

Видим, что владелец TestA student

Владелец TestB — root

Сейчас целью является обеспечить возможность всем пользователям записывать информацию в файлы в обеих директориях.

Создаем новую группу fileserver и добавляем в нее пользователя student

adduser student fileserver

Видим, что тестовые директории имеют группу владельца root.

Удаляем директории

Устанавливаем на директорию шары group ID bit.

chgrp fileserver fileserver/

chmod g+rws fileserver/

За счет +s права (принадлежность пользователю) будут наследоваться всеми файлами, создаваемыми внутри расшаренного

каталога.

Проверяем, что значится группа пользователя fileserver

Добавляем в конфиг строку, за счет которой все пользователи, получающие доступ к шаре, будут временно добавляться в группу fileserver

mcedit /etc/samba/smb.conf

comment = Everybody can use that share

read only = no

path = /mnt/fileserver

guest ok = no

force group = fileserver

force create mode = 666

force create mode = 777

Открываем другой терминал и логинмся от имени пользователя student

ALT + F2

Создадим файлы, которые владельцем которых будет student

drwxr-sr-x student fileserver TestA

drwxr-sr-x student fileserver TestB

Владелец каталогов student, группа владельца — fileserver. Присутствует security bit (s), установленный ранее.

Включаем ПК с ОС Windows, находящийся в той же подсети. авторизуемся с реквизитами пользователя student.

В командной строке набираем //server01 (или любое другое имя, данное ранее серверу)

Видим каталог Public share, в котором находятся директории TestA и TestB

Создаем текстовый документ в Public share — убеждаемся в том, что никаких ошибок не возникает.

Смотрим свойства TestB — видим, что владелец каталога root, группа — fileserver. Для TestA — fileserver и student соответственно.

В TestA можно создавать и редактировать любые файлы, TestB можно просматривать за счет группы fileserver, создавать и изменять файлы здесь нельзя.

Прав пользователя или прав группы на запись достаточно. Необходимости использовать и пользователя и группу для одного каталога нет.

Настройка более безопасной конфигурации и разграничение прав

Сейчас мы изменим конфигурацию Samba предоставив каждому пользователю каталог для хранения персональной информации

mcedit /etc/samba/smb.conf

снимаем знаки комментария со строк, относящихся к секции . После перезапуска Samba при авторизациии каждый пользователь будет видеть каталог имя которого будет совпадать с именем пользователя, в данном каталоге могут храниться персональные данные, дсотуп к которым будет только у пользователя-владельца каталога (и у root-а).

Устанавливаем значение параметра read only в секции в no, также редактируем значения других параметров:

read only = no

create mask = 0700

directory mask = 0700

valid users = %S

/etc/init.d/samba reload

Идем в Windows. Необходимо обновить список расшаренных каталогов поскольку ОС кэширует данные — один из способов — перейти непосредственно в каталог пользователя, в командной строке набираем \\server01, затем в поле адреса \\server01\student

Оказываемся в домашнем каталоге пользователя, где можем создавать файлы и директории. Создаем каталог

Обратно в Linux. Смотрим права и видим, что владелец и группа владельца student

comment = Share for accounting department

read only = no

path = /mnt/fileserver/Accounting

guest ok = no

force group = +accounting

force create mode = 660

force directory mode = 770

Здесь добавляем безопасности за счет выставления +accounting, в отличие от настроенной ранее конфигурации пользователи не добавляются в группу, а только используют ее для получения доступа к шаре. За счет выставления прав достигается невозможность пользователей не входящих в группу владельца даже читать файлы, созданные Samba.

Соответственно чтобы пользователю назначались права группы пользователей accounting, он должен уже состоять в ней.

comment = IT department

read only = no

path = /mnt/fileserver/IT

guest ok = no

force group = +IT

force create mode = 660

force directory mode = 770

Создаем каталоги:

mkdir /mnt/fileserver/Accounting

mkdir /mnt/fileserver/IT

Добавляем группы и существующего пользователя в одну из групп. Все имена пользователей и групп в Linux чувствительны к регистру.

Считываем конфигурацию

Задаем пользователей и группы пользователей:

chmod root.fileserver fileserver

chmod root.accounting Accounting

Проверям корректно ли настроена принадлежность каталогов

Удаляем тестовые каталоги:

Возвращаемся в Windows . Поскольку student является членом группы IT — он должен иметь доступ только в каталог, относящийся к департаменту IT. Доступ в другие каталоги для него должен отстутсвовать (он может просматривать содержимое директории Accounting, однако создавать и редактировать файлы не может). Убеждаемся в том, что это действительно так.

Произведем настройки согласно последнему сценарию. Создадим группу с ограниченным доступом.

adduser student internet_dev

chown www-data.internet_dev internet/

mcedit /etc/samba/smb.conf

comment = IT department

read only = no

path = /var/www/internet

guest ok = no

valid users = @internet_dev

force group = internet_dev

force create mode = 664

force directory mode = 775

Значение valid users здесь предполагает присутствие пользователей в группе internet_dev, также здесь можно задать список пользователей.

Иные права устанавливаются потому, что с каталогом /var/www/internet будут работать не только пользователи, но и, в данном случае, Apache

В Windows обновим информацию на экране (F5) и попытаемся открыть каталог internet. Если выполненные настройки корректны — успеха данные попытки иметь не будут — будет бесконечно выводиться окно ввода пароля.

adduser student internet_dev

Создадим и откроем документ в Windows — сохранение не выполняем.

В Linux выполняем smbstatus

smbstatus — команда, показывающая испольуземые шары, открытые в них файлы и использующих их пользователей.

Находим ID процесса, отвечающего за поддержание соединения с шарой (допустим, 2456) и убиваем его

Делаем ps aux и среди процессов видим вновь породившийся процесс того же рода, но с другим ID — его восстоздала Samba

Вновь идем в Windows и видим, что открытый, но не сохраненный документ находится в том же состоянии в котором мы его оставили, его можно продолжить редактировать, затем сохранить.

Проделанный опыт подтверждает, что при перебоях в работе файлового серевера данные, с которыми производится работа, потеряны не будут.

Samba — это открытый пакет программ для nix-систем, в которых реализованы некоторые фичи, предоставляемые Windows Server. Samba может выступать в качестве контроллера домена, сервиса Active Directory, может шарить принтеры и директории по сети. В рамках этой заметки мы рассмотрим использование Samba в качестве файлового сервера. Мотивация для использования именно Samba, а не, скажем, FTP , может быть разная. Как минимум, с ее помощью и вправду очень удобно перекидывать файлы между Windows- и Linux-машинами. Просто монтируешь каталог и вперед.

Ниже будет рассмотрена установка Samba под CentOS. Установка под другие дистрибутивы Linux практически ничем не отличается. Далее по тексту предполагается, что Samba поднимается на машине с адресом 10.24.5.42.

Шарим каталог всем

Установка Samba:

sudo yum install samba

Проверяем, что в /etc/samba/smb.conf в секции не закомментирована строчка:

Также можно поменять название workgroup. У меня было написано так:

workgroup = MYGROUP

В конце файла дописываем:

comment = Samba File Server Share

path = /srv/samba/share

browsable = yes

guest ok = yes

read only = no

create mask = 0755

sudo

mkdir

-p

/

srv/

samba/

share

sudo

chown

nobody:nobody /

srv/

samba/

share/

sudo

service

smb start

sudo

service

nmb start

# запуск сервисов при старте системы

sudo

chkconfig nmb on

sudo

chkconfig smb on

Теперь, скажем, в дэфолтном файловом менеджере Unity можно прицепиться к smb://10.24.5.42/share , создать там каталогов и залить в них файлов. А также проверить, что эти изменения происходят не только локально, но и на сервере.

Логи Samba лежат в /var/log/samba/. Используемые Samba порты — 139 и 445. Их можно пробрасывать через SSH или с помощью Ncat . Это работает, я проверял.

Доступ по логину и паролю

Давать доступ к каталогу всем подряд небезопасно. Давайте исправим эту ситуацию:

sudo

adduser

smbuser

sudo

smbpasswd -a

smbuser

sudo

mkdir

-p

/

srv/

samba/

smbuser

sudo

chown

smbuser:smbuser /

srv/

samba/

smbuser

В /etc/samba/smb.conf дописываем:

path = /srv/samba/smbuser

available = yes

valid users = smbuser

read only = no

browsable = yes

public = yes

writable = yes

sudo

service

smb restart

sudo

service

nmb restart

Монтируем каталог в Linux и Windows:

Ура, файлы успешно шарятся между Windows и Linux!

Монтирование через CLI

Если GUI недоступен, примонтировать каталог можно так:

sudo

yum install

samba-client samba-common cifs-utils

mkdir

smbuser

sudo

mount.cifs //

10.24.5.42/

smbuser /

home/

eax/

smbuser \

-o

user

=smbuser,password

=PASSWORD,uid

=1000

# 1000 - uid нашего юзера

Если каталог стал больше не нужен, говорим.

На Ubuntu очень легко развернуть файловый сервер для Windows машин. Стандартное применение такого сервера - организация файловых хранилищ в рамках Active Directory домена. Однако легко можно создавать файловые сервера и в бездоменной сети, например - для домашнего использования.

В любом случае вам потребуется как минимум Samba, установить которую можно через менеджер пакетов Synaptic или командой

Файловый сервер в составе домена Active Directory

Для того, чтобы создать файловый сервер, интегрированный в домен Active Directory, вам в первую очередь потребуется ввести вашу машину с Ubuntu в домен. Этому посвящена отдельная статья:

Для создания файлового сервера вам не нужно настраивать PAM, достаточно добавить доменных пользователей и группы через Winbind в систему.

После успешного входа в домен вам останется всего лишь настроить расшаренные ресурсы на вашем компьютере.

Тут стоит сразу обратить внимание на одну очень важную вещь: Samba пытается спроецировать права на файлы Windows на права Unix , однако из-за кардинальных различий в механизмах присвоения прав сделать это не всегда возможно. Учтите, что права на файлы всегда и в любом случае контролируются вашей файловой ситемой на компьютере с Ubuntu, самба может лишь подстраиваться под них, но не менять их поведение.

Поэтому по умолчанию на расшаренных ресурсах будут весьма скудные возможности контроля доступа - назначение разных прав для пользователя, группы и всех остальных. Однако это легко исправить, добавив в вашу ФС поддержку POSIX ACL . В этом случае можно будет назначать различные права различным пользователям и группам практически как в Windows.

Поддержка POSIX ACL есть как минимум в ext3/4, для её активирования вам необходимо просто добавить к опциям монтирования нужного раздела параметр acl .

Важно, чтобы каталог, который вы хотите расшарить через Samba, лежал на диске, смонтированном с опцией acl. Иначе вы не сможете нормально использовать механизм разграничения прав доступа к файлам на шарах.

Есть и ещё один весьма немаловажный момент: POSIX ACL не поддерживают наследование прав доступа от родительских каталогов, а в Windows эта возможность присутствует. Поэтому в Samba реализован дополнительный механизм сохранения информации о наследовании прав доступа, который использует расширенные атрибуты файловой системы. Поэтому чтобы Samba могла корректно обрабатывать наследование прав кроме acl к опциям монтирования файловой системы необходимо добавлять параметр user_xattr , который как раз и отвечает за включение поддержки расширенных атрибутов.

Например, я всегда использую для организации расшаренных ресурсов отдельные LVM диски и у меня строчки в fstab для них выглядят примерно так:

/dev/mapper/data-profiles /var/data/profiles ext3 defaults,noexec,acl,user_xattr 0 2

Опция noexec нужна потому, что на шарах для Windows 100% не должно быть исполняемых файлов Linux, и лишний раз перестраховаться не помешает.

Для работы с acl на Ubuntu необходимо установить пакет соответствующих утилит:

Sudo aptitude install acl

После чего посмотреть расширенные права (т.е. ACL) на файл или каталог можно будет командой

Getfacl file

А установить командой

Setfacl file

На всякий случай хочу обратить внимание на то, что механизм POSIX ACL не имеет никакого отношения к Samba - это просто надстройка над стандартным механизмом разграничения прав в Linux. Соответственно Samba может его использовать, но не может как-либо изменить или обойти.

Для работы с расширенными атрибутами ФС потребуется очень похожий на acl пакет утилит - attr , поставить который можно командой

Sudo aptitude install attr

Для просмотра расширенных атрибутов можно использовать команду

Getfattr file

А для установки

Setfattr file

Однако тут есть одна небольшая загвоздка. Дело в том, что Samba хранит всю информацию о наследовании в бинарном виде в единственном расширенном атрибуте user.SAMBA_PAI . Поэтому поменять что-то с помощью setfattr вам не удастся, только разве что полностью удалить расширенные атрибуты (иногда такое может потребоваться сделать).

Ну а управлять наследованием прав вам придётся с Windows машины с помощью штатных инструментов этой системы. Либо же с помощью утилиты smbcacls , если вы разберётесь, как ей пользоваться.

Существует так же экспериментальный VFS модуль acl_xattr, который позволяет хранить NT ACL полностью в расширенных атрибутах. К сожалению, документации по нему нет, поэтому что-то вразумительное сказать по его поводу сложно. Ожидается, что в Samba 4 будет полная интегрированная поддержка NT ACL , а пока что можно пользоваться тем, что есть.

Если вам есть что добавить по поводу расширенных атрибутов в Samba и методах работы с ними - обязательно напишите в эту тему на форуме. Буду благодарен за любые ссылки, статьи и комментарии по теме.

Кроме того, расширенные атрибуты файловой системы позволяют включить в Samba полную поддержку файловых атрибутов DOS, таких как скрытый, архивный и пр.

Итак, будем считать что у вас есть в системе каталог, который вы хотите расшарить через Samba (и он находится на диске, подмонтированном с поддержкой acl и user_xattr). Теперь необходимо собственно настроить его расшаривание. Для этого нужно внести соответствующую информацию в файл /etc/samba/smb.conf .

Начнём с общих настроек, которые можно добавить в секцию этого файла (это далеко не все возможные параметры, просто несколько достаточно полезных из них):

# Отключить расшаривание принтеров. Если вы конечно и вправду не хотите их расшаривать. # Для полного отключения нужно указывать все 4 строки, приведённых ниже load printers = no show add printer wizard = no printcap name = /dev/null disable spoolss = yes # Сделать скрытыми при просмотре с Windows файлы со следующими именами hide files = /$RECYCLE.BIN/desktop.ini/lost+found/Thumbs.db/ # Использовать для шар с публичным доступом следующего UNIX пользователя в качестве Guest guest account = nobody # Воспринимать как guest незарегистрированных пользователей map to guest = Bad User ## Настройки, использующие расширенные атрибуты файловой системы # Обрабатывать наследования прав с помощью расширенных атрибутов ФС map acl inherit = yes # Использовать расширенные атрибуты ФС для хранения атрибутов DOS store dos attributes = yes # Отключить маппинг DOS атрибутов на UNIX права, включённый по умолчанию # Согласно man smb.conf при использовании расширенных атрибутов эти опции обязаны быть отключены map archive = no map system = no map hidden = no map readonly = no

Теперь настройки непосредственно расшаренного ресурса. У меня он называется profiles , а физически на Ubuntu машине находится по адресу /var/data/profiles :

# Комментарий comment = User Profiles # Путь до папки, которую расшариваем path = /var/data/profiles/ # Пользователи с неограниченными правами доступа к шаре # У меня стоит группа администраторов домена. # Эти пользователи при работе с файлами воспринимаются как локальный root admin users = "@DOMAIN\Администраторы домена" # Скрыть папки, к которым у пользователя нет доступа hide unreadable = yes # Доступ не только на чтение read only = no # Маски для создаваемых файлов - можно задать по желанию #create mask = 0600 #directory mask = 0700 # Отключение блокировок - лучше отключить locking = no

Есть множество других опций - за подробностями стоит обратиться к документации по Samba.

Не забудьте поставить правильного владельца и права доступа на папку, которую вы расшариваете, а то несмотря на любые настройки самбы в неё может быть запрещена запись на уровне прав Linux. Я делаю обычно так:

Sudo chmod ug+rwx /var/data/profiles sudo chown root:"пользователи домена" /var/data/profiles

Обратите внимание, так как ваша Ubuntu машина введена в домен, то вы можете использовать пользователей и группы домена в качестве владельцев файлов прямо в Ubuntu.

Проверьте правильность конфигурации Samba командой

Testparm

После чего перезапустите Samba:

Sudo /etc/init.d/samba restart

Теперь вы можете с любой машины домена получить доступ к расшаренному ресурсу.

Кстати, не забывайте про SGID и Sticky биты для каталогов. Они позволят вам наследовать группу-владельца и запрещать пользователям удаление не своих файлов - это может быть очень удобно для многопользовательских хранилищ. Однако в отличие от редактирования прав из Windows поменять эти биты на папках на расшаренном ресурсе не получится - только вручную непосредственно на Ubuntu компьютере.

Кроме всего прочего Samba позволяет организовывать хранение предыдущих версий файлов, что бывает иногда полезно при создании общих ресурсов с пользовательскими данными. Подробности в соответствующей статье:

Автономный файловый сервер

Домен Active Directory есть далеко не у всех. Поэтому часто возникает необходимость организовать на Linux машине автономное файловое хранилище со своей собственной системой авторизации. Это сделать очень просто.

Основной особенностью такой организации файлового хранилища будет то, что вся информация о пользователях будет храниться в базе данных Samba, соответственно добавлять и удалять пользователей на самбу надо будет вручную.

Самое главное - определиться с используемым способом доступа к ресурсу. Для его изменения надо правильно установить значение параметра security в секции файла /etc/samba/smb.conf . Подробней об этом параметре можно почитать или же в официальной документации.

Обычно используется значение share или user .

Автономный файловый сервер без авторизации

Для дома удобно чтобы все видели всех. Это можно сделать если добавить 4 строчки в секцию файла /etc/samba/smb.conf. Некоторые могут уже существовать.

[ global] workgroup = WORKGROUP map to guest = Bad User netbios name = NOTEBOOK security = userNOTEBOOK - имя компьютера которое будет в сети. Кроме этого надо установить дополнительные программы:

sudo apt-get install sambaДля kubuntu надо еще установить smb4k . После редактирования конфигов надо перезапустить службы. В systemd (начиная с 15.04) перезапуск выглядит так:

sudo systemctl restart smbd.service nmbd.serviceПосмотреть «шары» можно через файловый броузер nautilus, konkueror или так:

Smbclient -L 127.0.0.1

. Официальная документация на английском.

Расшаривание папки на ubuntu

Cоздайте папку для обмена файлов.

mkdir ~/ shareДобавьте в конец файла /etc/samba/smb.conf следующие строки, yuraku1504 замените на имя пользователя компьютера с самбой:

[ MyShareWork] comment = Anonymous Samba Share path = / home/ yuraku1504/ share guest ok = yes browsable =yes writable = yes read only = no force user = yuraku1504 force group = yuraku1504Папка будет открыта для чтения и записи.