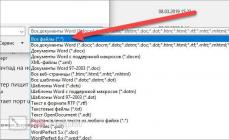

- Не удается открыть файл из-за проблем с его содержимым в Word (docx) Не открывается офис ворд

- Как уменьшить несколько фотографий или картинок — FastStone Photo Resizer

- Пошаговая инструкция в картинках

- Не удается открыть файл из-за проблем с его содержимым в Word (docx) Не открывается текстовый документ в windows 7

- Как позвонить оператору «Билайн» — бесплатный номер Как связаться со специалистом службы билайн

- Восстановление системы Windows Удается восстановить windows 8

- Скачать текстуры кс соурс для гаррис мод

- Сканирование на HP LaserJet M1132

- Можно ли накрутить подписчиков в инстаграме бесплатно: примеры решений Реальные подписчики в инстаграме

- Обзор смартфона Meizu U20 - стекло и металл в исполнении Meizu

- Прошивка для mi band - где скачать и как установить

- Прошивка TWRP рекавери на Samsung

- Тарифный план «Совсем ВСЕ» Билайн

- Прошивка или перепрошивка смартфона Doogee X5 Pro

- Что такое блокчейн — описание технологи простыми словами для чайников

- Как установить моды в майнкрафт

- VPN - что это и зачем нужно

- Как настроить Wi-Fi роутер дома самостоятельно: хитрости подключения Что необходимо для подключения роутера

- Как сжать GIF анимацию: обзор онлайн сервисов Сжатие gif онлайн

- Работа с root правами: получение и удаление Внимание эта модель ограничивает root авторизацию

- Какие наушники подойдут для ноутбука

- Где находится папка автозагрузка?

- Как в фотографию вставить другое лицо

- Как поменять лицо в фотошопе

- Темы оформления и русификация форума SMF, а так же установка компонента JFusion в Joomla Подразделения index php topic powered by smf

- Восстановление информации iPhone из резервной копии в программе iTunes Восстановление резервной копии iphone из icloud

- Faq вопрос: windows7 не запускается - синий экран

- Номер оператора Телефон билайн работает с другими операторами

- Как настроить iPhone для максимально продуктивной работы

- Форматирование телефона марки самсунг простыми способами

- Установка SSD в ноутбук — все нюансы

- Часы с Bluetooth: подборка лучших моделей Casio

- Как управлять файлами на флешке с телефона

- Вход в почтовый ящик рамблер Почта рамблер легкая версия

- Вход в систему контур экстерн Контур электронная отчетность личный кабинет

- Как поставить пароль на папку с помощью специальных программ или архиваторов Можно ли установить пароль на свою папку

- Что такое Tor Browser и зачем он нужен?

- Меняем цвет объектов в фотошопе Как изменить цвет линий на рисунке фотошоп

- Беспроводное сетевое соединение: нет подключения, ошибка соединения и другие проблемы

- IPhone отключен, подключитесь к iTunes — что делать Что ipad отключен подключитесь к itunes